V posledních týdnech si velká spousta administrátorů opět užila, kdy titulky novinových článků informovaly o hackerských útocích na Ministerstvo práce a sociálních věcí ČR, veřejnou správu, zdravotnické zařízení ministerstva vnitra atd. Co je příčinou? Po zranitelnostech EternalBlue a DoublePulsar postihující službu Samba sloužící pro sdílení souborů nebo BlueKeep, která postihovala službu Microsoft Remote Desktop Protocol, se na scéně objevila nová zákeřná zranitelnost. Ta stejně jako ty předešlé postihuje službu, kterou využívá velké procento firem a organizací. Službou je emailový server Microsoft Exchange.

Jedná se o zranitelnost CVE-2021-26855 nazvanou Proxylogon. Tato zranitelnost postihuje webovou službu exchange serveru, která je zpravidla dostupná na portu TCP 443. Jedná se o webové rozhraní exchange serveru, na kterém se kromě administrace nachází také portál OWA sloužící pro přístup uživatelů do jejich emailové schránky prostřednictvím internetového prohlížeče. Z toho důvodu tak má celá řada organizací tento portál dostupný z internetu na veřejné adrese.

V tomto článku se nechci zabývat tím, zda je vhodné mít takovou službu přímo dostupnou z internetu, ale spíše se podívat na průběh této konkrétní zranitelnosti a hlavně dalších návazností.

Samotná zranitelnost CVE-2021-26855 totiž neumožňuje ovládnutí serveru útočníkem. Jedná se o zranitelnost typu server-side request forgery (SSRF). To znamená, že zneužití této zranitelnosti umožní útočníkovi prostřednictvím zadání konkrétních upravených URL s patřičnými parametry donutit server zobrazit nebo načíst určitá data a obejít autentizaci. To mohlo umožnit útočníkům přístup k obsahu emailových schránek nebo dalších informací o serveru.

Dvouměsíční náskok před objevením zranitelnosti

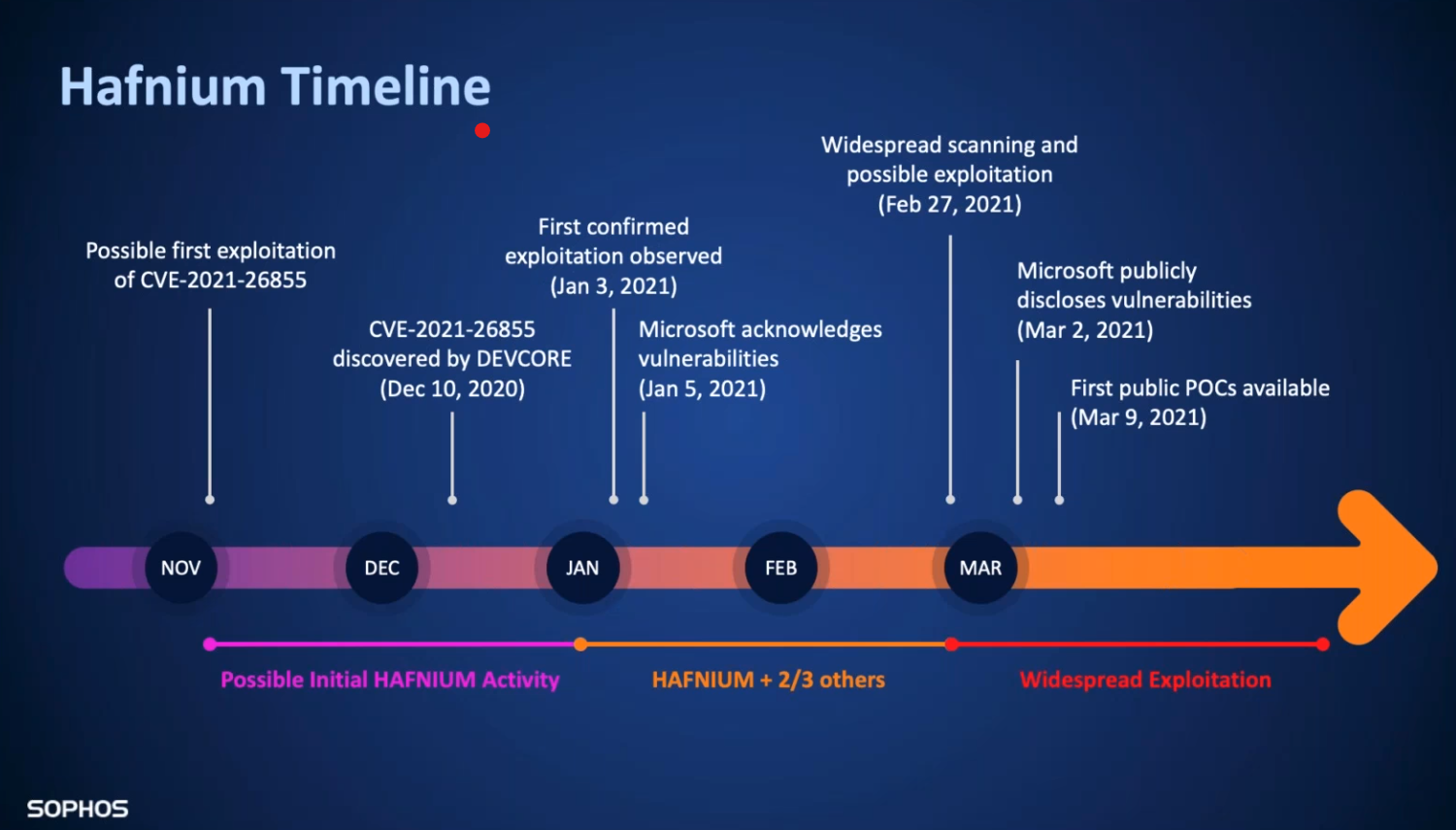

Využít zranitelnost se rozhodla hackerská skupina HAFNIUM. Podle dat společnosti Sophos mohlo dojít k prvnímu úspěšnému zneužití zranitelnosti skupinou HAFNIUM již v listopadu 2020. Dne 10. října 2020 pak zranitelnost objevili také výzkumníci z DEVCORE. První potvrzený případ úspěšné exploitace exchange serveru pak byl zjištěný dne 3. ledna 2021 a až 5. ledna Microsoft potvrdil existence zranitelností.

Bohužel zveřejnění informace o této zranitelnosti a vydání opravy bylo až 2. března 2021. Už od 27. února ale probíhalo její masivní zneužívání. Útočníci ze skupiny HAFNIUM tak měli vice jak 2 měsíce náskok.

Průběh útoku

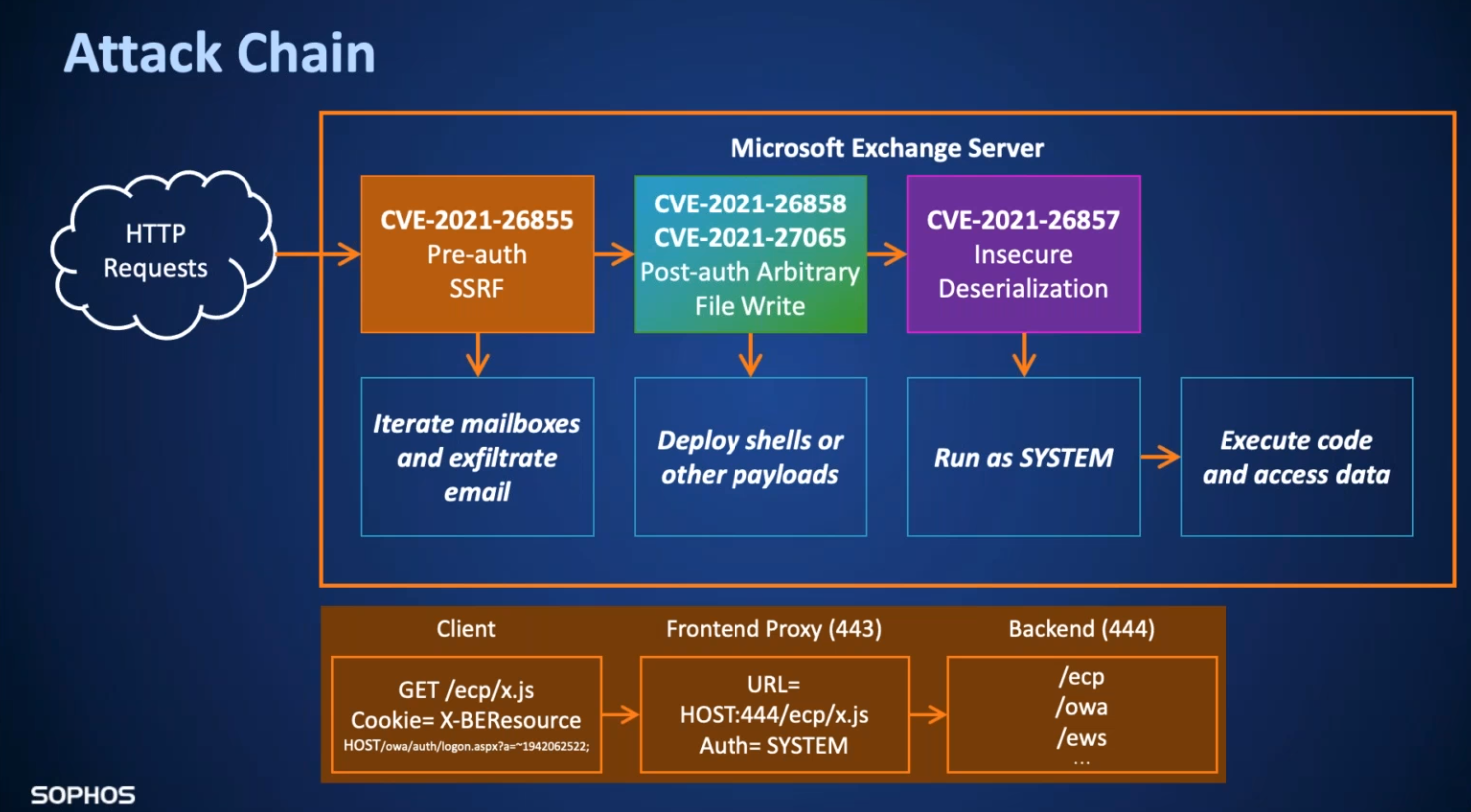

Nyní se ale pojďme podívat na to, jak samotný útok skupiny Hafnium probíhal. Těmto útočníkům totiž nešlo o přístup k emailům uživatelů, ale o získání přístupu na server a pokud by se jednalo o lákavý cíl, tak i dále do infrastruktury. Ke zranitelnosti Proxylogon se tak přidaly další, dosud neznáme zranitelnosti, které umožnily útočníkům na zranitelnost navázat. Celý útok byl rozebírán na webináři společnosti SOPHOS a zobrazuje ho následující obrázek.

Jedná se o zranitelnosti CVE-2021-26858 a CVE-2021-27056. Tyto zranitelnosti umožňují útočníkům nahrát na server libovolný soubor. Za normálních okolností by ke zneužití byla vyžadována úspěšná autentizace. Obejít autentizaci ale umožnila zranitelnost Proxylogon. V tomto případě se jednalo o soubory, které dokáže zpracovat webový server běžící na zasaženém exchange serveru, tedy soubory s příponou .aspx nebo .exe. A právě zde se dostáváme k titulku tohoto příspěvku. Řetězec zneužitých zranitelností pak zakončovala ještě zranitelnost CVE-2021-26857, která zajistí povýšení oprávnění spuštěných kódů útočníka na uživatele SYSTEM. Pokud je exchange server v doméně a přihlásí se na něj nějaký administrátor, tak je další cesta do celé sítě otevřena.

Stačí nainstalovat antivirus na server?

Onou 30 let starou technologií v titulku myslím antivirus. Během útoku totiž muselo dojít k nahrání souboru/ů na Exchange server a jejich následnému spuštění. Nahrané soubory obsahovaly tzv. webový shell. To jsou nástroje, které zprostředkují útočníkovi interakci se serverem skrze webový prohlížeč, stažení nebo upload dalších souborů a podobně. Útočníci ale velmi často tyto nástroje recyklují. Při tom detekce takového nástroje nemusí být pro moderní antivirus využívající funkcí jako globální reputační systémy apod. až takový problém. Často také bývají evidovány v signaturách antivirových programů.

Naopak pro administrátora jakákoliv detekce podezřelého souboru na serveru může fungovat jako prvotní varování, že se na serveru něco děje. A to i v případě, že by antivirus neměl nastaveny automatické blokace nebo mazání podezřelých souborů.

Z našich zkušeností víme, že antivirus na serveru je pro spoustu administrátorů něco jako sprosté slovo. Tuto skutečnost vědí také útočníci, kteří se tak nemusejí obávat odhalení. Přitom nasazení antiviru na serveru nemusí být žádný velký problém, protože dopředu víme, jaké služby server poskytuje, což umožňuje snadné vytvoření výjimek a optimalizace nastavení. Jen je potřeba instalaci věnovat určitou péči a provést optimalizace. Již několikrát jsme prováděli instalaci antiviru na server po proběhlém útoku a následným oskenováním serveru byly odhaleny soubory vytvořené útočníky. Kdyby tedy byl antivir na serveru během probíhajícího útoku, tak mohl být administrátory zaznamenán již během jeho průběhu.

Jakub Mazal, COMGUARD a.s.

Pro více informací kontaktujte sales@comguard.cz.