Moderní ochrana koncových zařízení je postavena na dvou pilířích. Prvním je pilíř Endpoint Protection jehož základem je databáze na bázi signatur a nad ní další funkce. Tato úroveň kybernetické bezpečnosti již v dnešní době není dostatečná, útočníci nespí a stále vyvíjejí nové možnosti útoku. Z tohoto důvodu byly k původnímu pilíři Endpoint Protection přidány další pokročilé funkce. Díky postupné evoluci jsme nyní již na úrovni Endpoint Detection and Response (EDR), která přidává různé pokročilé technologie. Technologie jsou úzce profilované na konkrétní hrozby jako je ransomware nebo exploitace různých zranitelností. Je možné přidat také modul, který sbírá veškeré možné podstatné informace. Tyto informace řešení sbírá z koncových bodů a serverů a následně nám tyto informace pomáhají detekovat hrozby i bez signatur, potřeby zajišťovat forenzní analýzu, ThreatHuntingu nebo dalších kroků.

EDR technologie

V rámci nových trendů v oblasti kybernetické bezpečnosti a EDR technologií byly průkopníky velké společnosti. V dnešní době ale dochází i k zapracování EDR technologií do středních a menších společností. V těchto případech je ale nutné zvolit vhodnou technologii tak, aby byla pro tyto společnosti lehce uchopitelná. To znamená schopnost pracovat efektivně i v menším týmu, který má kybernetickou bezpečnost na starosti. Pomocí EDR výrazně zkrátíme dobu detekce a následné reakce na kybernetické hrozby.

Proč Trellix Endpoint Security?

Dle statistik společnosti FireEye/Trellix se 70% detekovaného malware objeví pouze jednou a 68% detekovaného malware je použito pouze pro jeden konkrétní útok. To nám ukazuje, jak cílené jsou jednotlivé kampaně a tradiční ochrana již není dostatečná. Malware a jeho signatury použité v současných kampaních již nebudou s velkou pravděpodobností při dalších útocích použity. Z tohoto důvodu je důležité věnovat se ochraně jako celku a zaměřit se na všechny typy vektorů útoku.

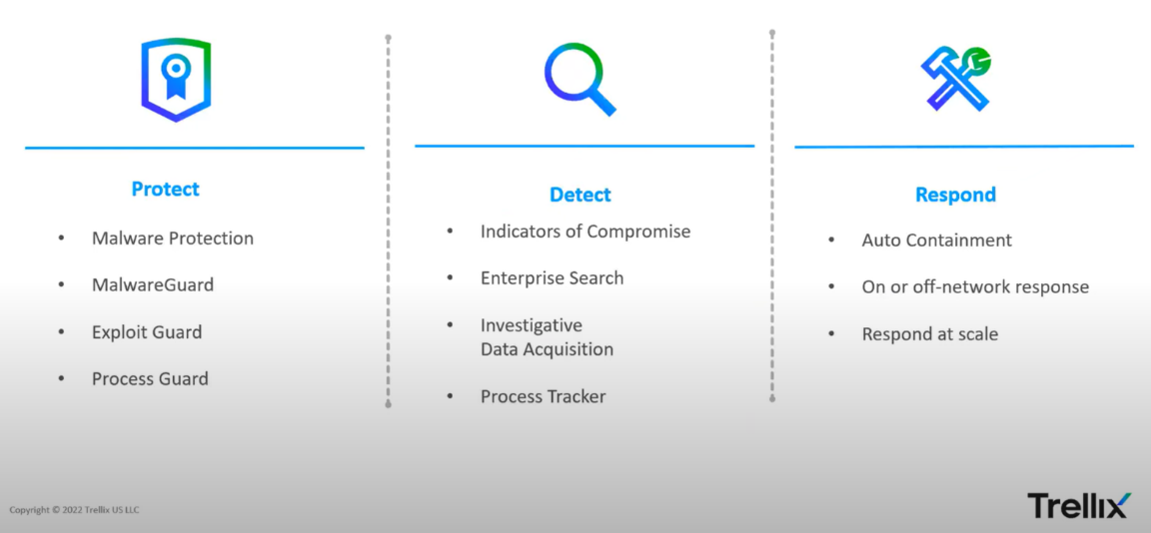

Trellix Endpoint Security se skládá ze tří oblastí.

První oblastí je Zabezpečení (Protection), Detekce (Detect) a Reakce (Respond).

- Zabezpečení (Protect)

Jejím cílem je detekovat automatizovaným způsobem na základě signatur.

- Detekce (Detect)

Slouží pro detekci podezřelého chování. Zaznamenává proběhlé incidenty, které na koncovém bodě proběhly bez detekce nebo s podezřelým příznakem. Tyto informace mezi sebou ostatní moduly sdílejí a mohou díky tomu rychleji na tyto hrozby reagovat.

- Reakce (Respond)

Umožňuje ze zpětně z uchovaných dat dopátrat co který modul detekoval. Data je také možné dále podrobně investigovat.

Možnosti nasazení

Výhodou Trellix Endpoint Security je možnost poskládat si řešení, které bude vyhovovat jak zákazníkovi, tak dané infrastruktuře. První částí je Endpoint agent, který je dostupný jak pro desktop Windows OS, Linux OS, MacOS, tak serverové operační systémy. Další je možnost centrálního řízení, analytika apod.. Ve druhé části má zákazník dvě možnosti. Cestou nejmenšího odporu je volba řešení formou cloudové služby od výrobce. Samozřejmě je možné celé prostředí postavit on-premise. Řešení on-premise lze mít i uzavřené bez přístupu k internetu či pouze s možností stahování updatů a celá analytika dat může probíhat u uživatele.

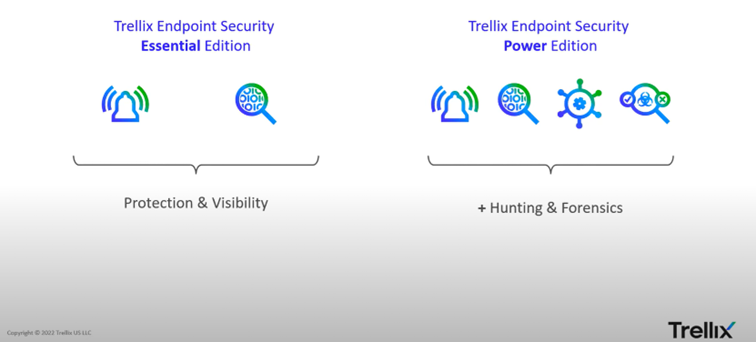

Trellix Endpoint Security Edice

Na výběr jsou dva balíčky funkcionalit.

Základní balíček Essential Edition poskytuje funkci ochrana koncového zařízení a možnost zpětné investigace.

Pokročilý balíček Power Edition rozšiřuje základní balíček o nástroje pro forenzní analýzu, vytvoření auditních záznamů, uchovávání důkazů pro následná další vyšetřování a možnost vytvoření kopie celého koncového zařízení pro lepší vyhodnocení potencionálních hrozeb a následnou analýzu.

Klíčové vlastnosti a výhody modulů

Antimalware Protection

Vlastnosti:

- On-access a on-demand skenování

- Remediace detekovaného malware (Block, Quarantine, Clean, Leave Alone)

- Základní policy management: enable / disable, exclusions

- Schopnost aktualizace agentů (aktualizace agentů v síti tak i mimo síť)

Výhody:

- Osvědčená a účinná ochrana před hrozbami založenými na signaturách

- Agent s nízkou zátěží klienta

- Splňuje požadavky na shodu

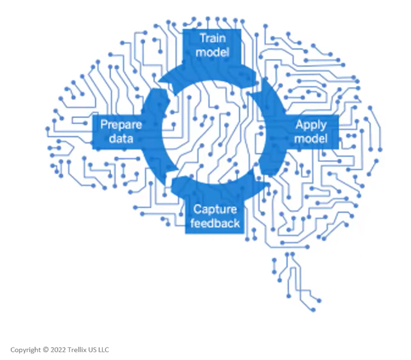

MalwareGuard

Vlastnosti:

- Integrovaný machine learning v Endpoint Security pro detekci neznámého malware

- Vysoce účinný proti ransomware

- Support inline Detection:

Sken souborů na koncové stanici bez nutnosti odesílání do cloudu

Sken souborů při čtení / zápisu

Výhody:

- Zachytí 0-day hrozby, dříve než existuje signatura

- Detekuje Evasion Techniky

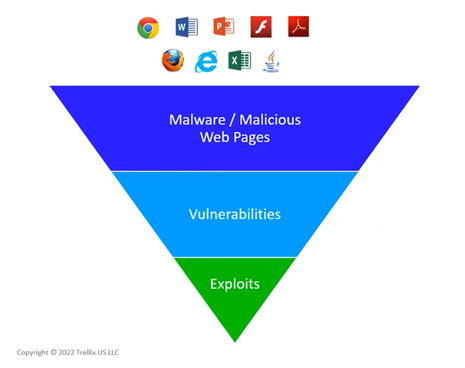

Expolit Guard

Vlastnosti:

- Detekce bez signatur založená na behaviorální analýze

- Scoring-based detekce poskytující větší viditelnost do použitých taktik a úrovně rizika

Výhody:

- Schopnost posoudit a analyzovat chování koncových bodů za účelem odhalení a blokování zneužití aplikací

- Detekce a ochrana před malware založeným na skriptech

- Schopnost chránit před lidskou chybou a sociálním inženýrstvím

Další ochranné moduly:

| Process Guard | Host Remediation |

| Zabraňuje neoprávněným procesům v získávání přihlašovacích údajů. Zabraňuje zneužití procesů LSASS, konkrétně brání krádeži credentials a chrání před běžnými útoky krádeže přihlašovacích údajů – například Mimikatz. |

Poskytuje rychlý a bezpečný přístup na command shell pro provádění akcí v reálném čase. Admin se může vzdáleně připojit ke koncovým bodům a provádět příkazy. |

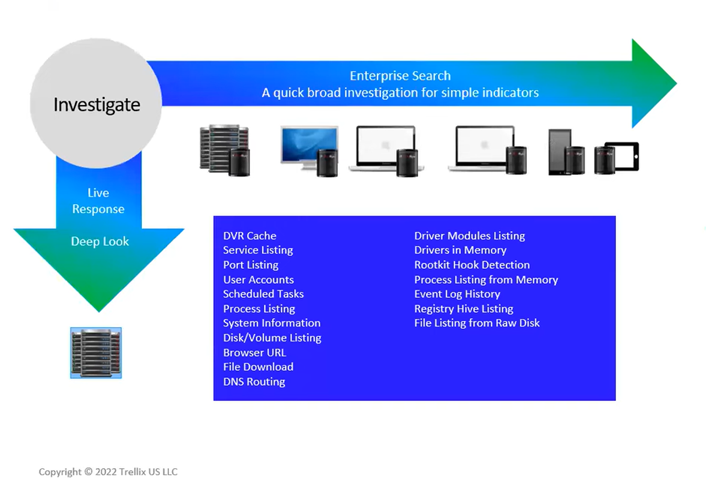

Enterprise Search

Umožňuje získávat data například z historie internetového prohlížeče nebo stahovaných souborů; informace o tom, jaké procesy běžely a co za akce uživatel prováděl. Tyto data můžeme získávat z konkrétní stanice či globálně z více stanic. Data následně uchovává jako zdroj pro další zpětnou investigaci.

Vlastnosti:

- Analytici mohou jednoduše pokračovat v investigaci zaznamenaného incidentu získáváním kontextuálních dat

- Vyhledání a získání všech důkazů o kompromitaci

Výhody:

- Vhled do celého prostředí

- Schopnost široce vyhledávat známé škodlivé chování

- Schopnost aktivního Threat huntingu

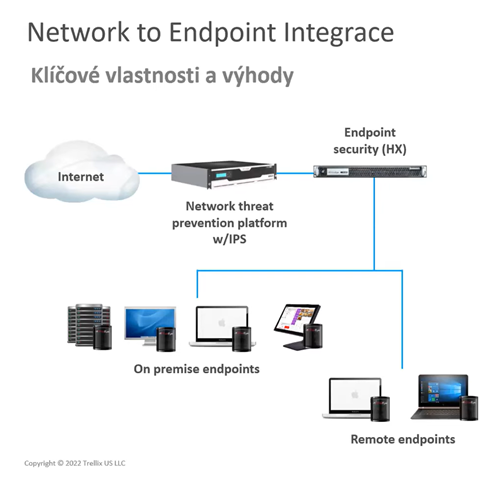

Network to Endpoint Integrace

Trellix nezískal akvizicí FireEye pouze Endpoint security ale i další moduly jako je Network Security Platform. Největší předností tohoto řešení je možnost využití všech funkcí, které jsou v infrastruktuře nasazeny – z tohoto důvodu je toto řešení unikátní.

Na úrovni sítě Network Security Platform síť přímo s Endpoint Security monitoruje. Když Network Security zachytí podezřelou komunikaci na portu, který komunikuje na neznámou IP adresu, dojde ke komunikaci s modulem Endpoint Security a k přenosu informace, jaký proces na dané stanici zinicializoval tuto komunikaci. Dochází ke sběru informací ohledně celého incidentu jak v rámci sítě, tak v rámci Endpoint Security. V konzoli vidíme, že probíhala podezřelá komunikace na danou IP adresu, pod jakým uživatelem, na jaké stanici, jaký probíhal proces a co tomu předcházelo. Tím máme vytvořenou kompletní stopu o daném incidentu. Následně jsou použity nástroje pro blokaci komunikace jak v rámci Network Security tak Endpoint Security.

Trellix Helix

To vše lze povýšit s platformou Trellix Helix, což si lze představit jako Next-Generation SIEM. Nejedná se o klasický SIEM, do kterého je nutné integrovat různé zdroje, vytvářet různé akce a monitorovat logy. Trellix Helix umožňuje integrovat Trellix technologie a také další technologie třetích stran podobně jak do běžného SIEMu. Díky tomu získáme centralizované místo pro sběr a analýzu všech událostí ze všech různých platforem. V prostředí, kde budeme mít Trellix Endpoint Security, Network Security a nad tím vším Trellix Helix bude celý SOC tým přistupovat pouze do jedné konzole Trellix Helix. V této konzoli bude mít tým přístup k informacím ohledně všech incidentů jak z Endpoint a Network Security, tak i z technologií třetích stran. Může zde vyvolat i akce, které budou provedeny v každé dané technologii a zajistí, aby nápravná opatření byla propsána do každé jednotlivé technologie.

Tyto funkce nejenom usnadní práci členům SOC týmu ale i z efektivní vynaložený čas na řešení nastalých bezpečnostních incidentů.

Kontaktujte sales[@]comguard.cz pro bližší informace. Rádi Vám pomůžeme.